HSTS作用

HTTP严格传输安全(HTTP Strict transport security,HSTS),配置浏览器对整个域名空间使用HTTPS来加密,它具备以下优点:

1. HSTS可以禁止浏览器使用无效证书(浏览器的默认策略是让用户决定是否放行,而用户往往因为不能区分无效是因为配置问题还是攻击而选择继续访问从而导致遭受网络攻击)

2. HSTS对以下情况可以仍然保持HTTPS通信:

用户保存了原始网站的书签

不安全的Cookie

HTTPS 剥离攻击

网站内容混布,但需配合CSP(内容安全策略)

HSTS部署

通过在加密的HTTP响应中包含

Strict-Transport-Security头来实现网站HSTS,例如

Strict-Transport-Security: max-age=63072000; includeSubdomains;preload;

最佳的部署方案是部署在离用户最近的位置,例如架构有前端反向代理和后端web服务器,在前端代理处配置HSTS是最好的,否则就需要在web服务器层配置HSTS。如果web服务器不明确支持HSTS,可以通过增加响应头的机制,但需要阅读各种服务器的附属细则。如果其他方法都失败了,可以在应用程序层增加HSTS。

Apache

#启用HTTP严格传输安全

Header always set Strict-Transport-Security "max-age=31536000; includeSubDomains"

#HSTS策略只能在加密通道的HTTP响应中进行设置,因此需要把http重定向到https,如果明文响应中允许设置HSTS头,中间人攻击者就可以通过在普通站点中注入HSTS信息来执行DoS攻击

<VirtualHost *:80>

ServerName www.example.com

ServerAlias example.com

…

#将所有访问者重定向到加密的网站

RedirectPermanent / https://www.example.com/

<VirtualHost>

IIS

第三方模块 http://hstsiis.codeplex.com/

Nginx

server {

listen xxxx:443 ssl;

server_name www.example.com;

add_header Strict-Transport-Security "max-age=31536000;includeSubdomains;preload";

….

}

server {

listen xxxx:80;

server_name www.example.com;

return 301 https://www.example.com$request_uri;

…

}

注意:addheader指令只会将HTTP头添加到非错误响应中(2xx和3xx)

更多部署方法请参考:https://linux.cn/article-5266-1.html

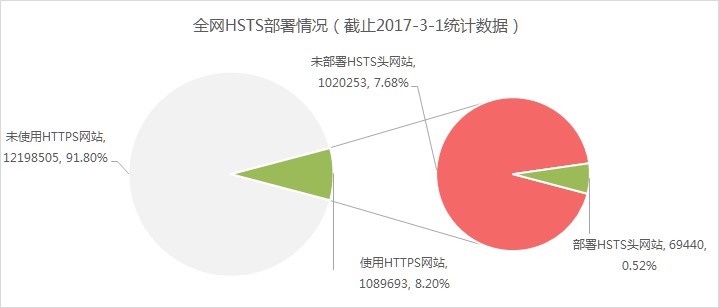

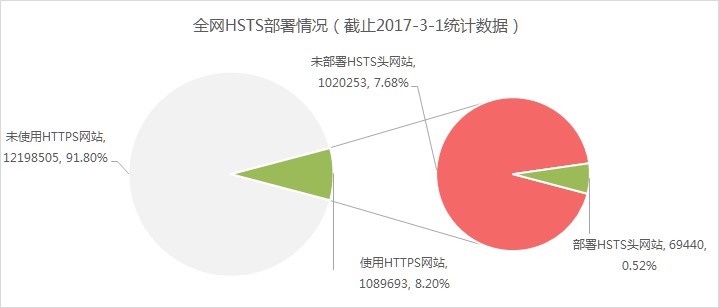

全网部署

打开和禁止ping的命令方式

netsh firewall set icmpsetting 8

netsh firewall set icmpsetting 8 disable

声明: 博客仅为分享信息绝非推荐,网站不参与交易绝非中介,内容均仅代表个人观点绝非权威,读者请自行考虑后入手并自担风险!一分钱一分货仍是恒久不变之真理,未成年读者(包括生理和心理)请在监护人陪同下访问本站!本文由( )原创编译,转载请保留链接: >鄙视无耻复制行为! 关于隐私: 非全职打理博客,所有评论不保证审核时间进度,我有义务保证您的个人信息不经由赵容部落透露给任何第三方,随意或虚假邮箱评论会自动进入垃圾箱无法展示和给您回应. 关于安全: 任何IDC都有倒闭和跑路的可能,出口线路更不可控,月付和备份是您的最佳选择,请保持良好的、有规则的备份习惯.

主机推介

主机推介